David writes about culture, cyberspace, digital currencies, economics, foreign affairs, psychology, and technology.

Story's Credibility

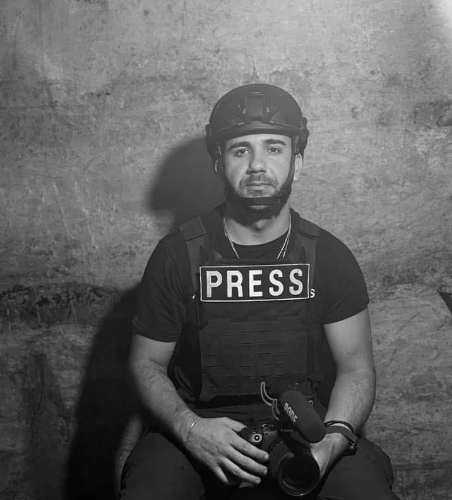

About Author

David writes about culture, cyberspace, digital currencies, economics, foreign affairs, psychology, and technology.