작업 흐름을 10배 향상하는 방법: 17가지 필수 앱

Jan 20, 1970

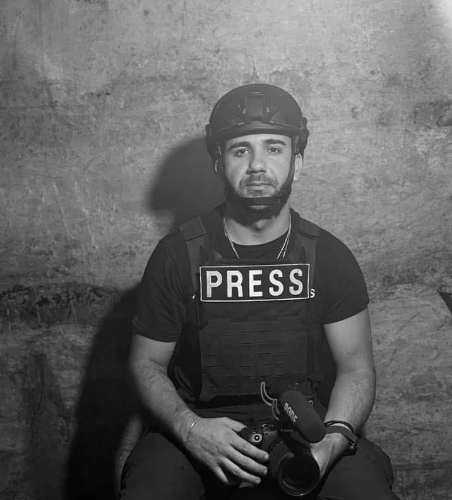

David writes about culture, cyberspace, digital currencies, economics, foreign affairs, psychology, and technology.

David writes about culture, cyberspace, digital currencies, economics, foreign affairs, psychology, and technology.