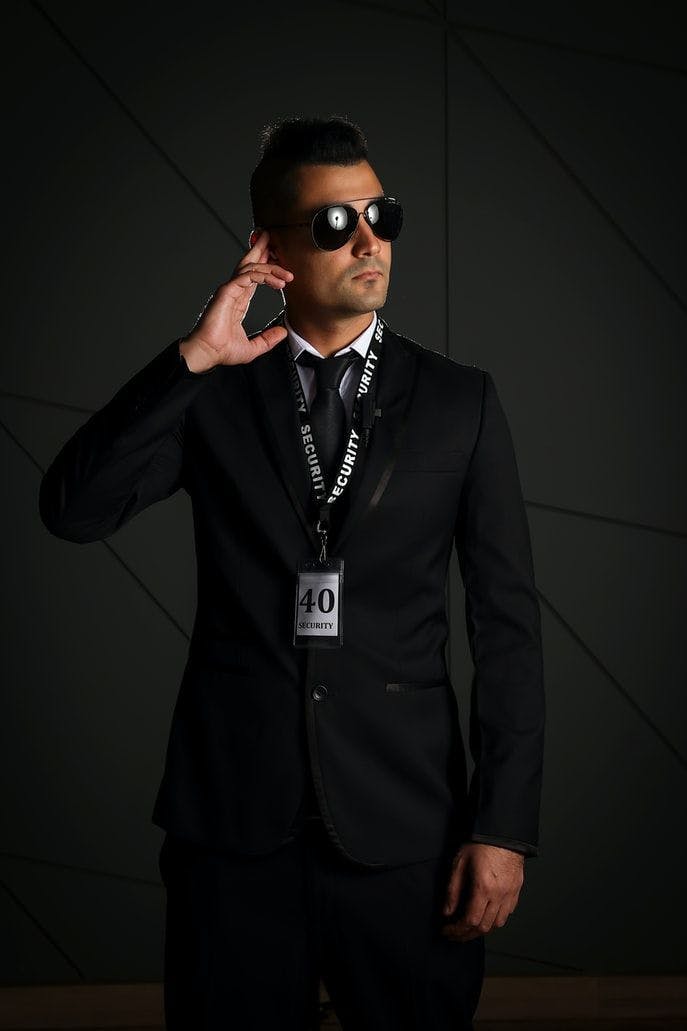

Experienced tech engineer in multiple fields, domains, and technologies over the years #cloud, #security #smartcontracts

About Author

Experienced tech engineer in multiple fields, domains, and technologies over the years #cloud, #security #smartcontracts