目に見えない層: ユーザーインタビューがかけがえのない資産である理由

Jan 20, 1970

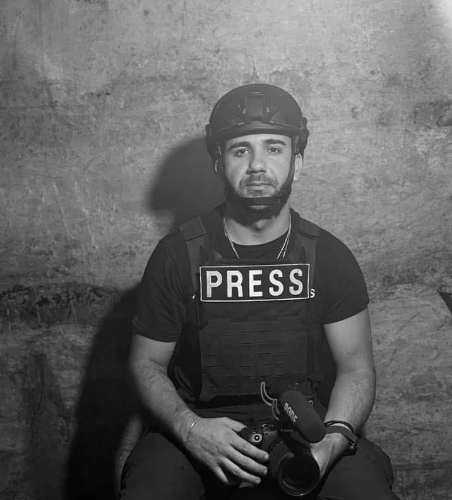

David writes about culture, cyberspace, digital currencies, economics, foreign affairs, psychology, and technology.

David writes about culture, cyberspace, digital currencies, economics, foreign affairs, psychology, and technology.